1) ¿Qué es XWorm?

XWorm es una familia de malware “commodity” (de uso relativamente común en el cibercrimen) que opera principalmente como troyano de acceso remoto (RAT): una vez infecta un equipo, permite al atacante controlarlo a distancia, robar información, ejecutar comandos y desplegar cargas adicionales. Se observa “a escala” desde ~2022 y ha evolucionado mediante versiones con mejoras de evasión, persistencia y módulos/plug-ins.

2) Características y funciones principales

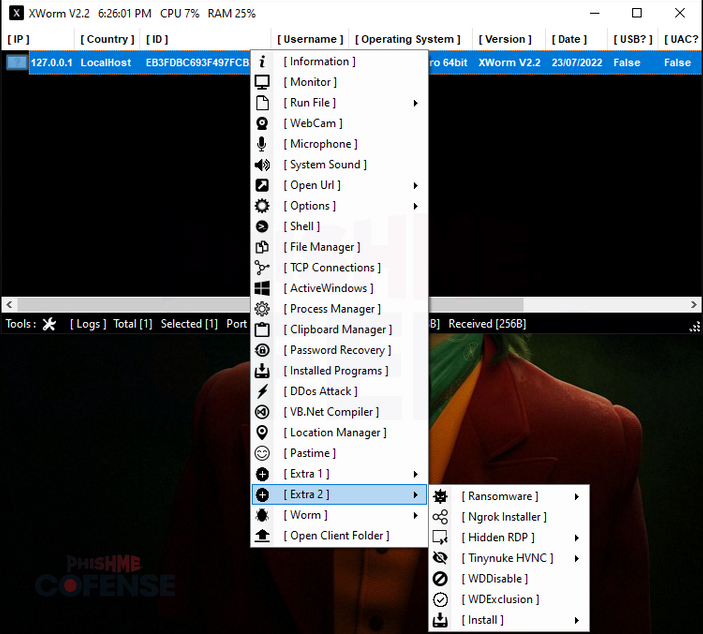

Las funciones exactas varían por versión/“build” y plugins, pero los análisis recientes coinciden en un conjunto típico:

- Control remoto del host: ejecución de comandos, administración de procesos/servicios, exploración y manipulación de archivos, recopilación de info del sistema.

- Robo de datos: credenciales/datos del navegador, archivos de interés y (en campañas reportadas) criptoactivos.

- Vigilancia/espionaje local: keylogging, captura de pantalla y otras capacidades de monitoreo (según plugins).

- Persistencia: mecanismos para sobrevivir reinicios y mantener acceso, incluyendo “builders”/opciones de arranque reportadas en versiones nuevas.

- Arquitectura modular por plugins: se publicita como una “navaja suiza” donde el operador habilita módulos según necesidad (se han citado 35+ plugins en el ecosistema V6).

- Evasión / anti-análisis: campañas y versiones recientes mencionan mejoras como técnicas anti-análisis y, en cadenas observadas, bypass/abuso de AMSI para dificultar detección.

3) ¿Usos maliciosos y capacidades?

En la práctica, XWorm se usa para:

- Acceso inicial + control persistente (backdoor): mantener un “pie” dentro de equipos de usuarios o redes pequeñas/medianas.

- Robo de credenciales y datos sensibles para fraude, abuso de cuentas, y acceso a otros sistemas.

- Despliegue de malware adicional (por ejemplo, descargar/ejecutar otras familias), y en algunos reportes, operaciones con componente de ransomware o cargas destructivas/extorsivas (dependiendo de plugins/operador).

- Campañas de ingeniería social (facturas falsas, “alertas bancarias”, etc.) que terminan en ejecución de scripts/instaladores y posterior toma de control.

4) ¿Actores que lo utilizan?

XWorm es mayormente un malware “commodity”, por lo que lo usan múltiples actores (desde grupos organizados hasta “low-skill / skidders”) dependiendo de accesibilidad del builder/cracks y su ecosistema de venta.

Algunas atribuciones/observaciones citadas en reportes públicos incluyen:

- TA558 y NullBulge mencionados por investigadores como actores que lo han usado en campañas (atribución basada en tracking de amenazas).

- En Malpedia, XWorm aparece asociado a un actor/cluster (p. ej., “Hive0137”) como parte de su inventario de familias mapeadas (esto no implica exclusividad).

- En prensa y reportes se menciona el ecosistema del desarrollador/alias vinculado al “producto” (p. ej., XCoder / XCoderTools y referencias como “EvilCoder” en algunos artículos), más como operadores/desarrolladores que como un único grupo APT.

5) ¿Distribución y despliegue?

Los vectores más comunes reportados:

- Phishing por email con adjuntos o enlaces (por ejemplo, “facturas”, “avisos de seguridad”, señuelos bancarios).

- Sitios web falsos/maliciosos y lures que empujan a descargar ejecutables.

- Abuso de instaladores legítimos (living-off-trust): campañas que distribuyen XWorm mediante instaladores “aparentemente reales”, como ScreenConnect preconfigurado de forma maliciosa, o “software” tematizado (p. ej., IA).

- Cadenas por etapas (stagers/loaders): uso de scripts (PowerShell/JS/VBS/LNK, etc.) y ofuscación para bajar el payload final y evadir controles.

En el host, el despliegue suele incluir: ejecución inicial → persistencia → conexión a C2 → espera de comandos/descarga de plugins → acciones (robo/control/movimiento lateral según caso).

6) ¿Precio, modelo de negocio y variantes?

Modelo de negocio (histórico):

- Se ha descrito como MaaS (Malware-as-a-Service) con funcionalidad por niveles (tiers) según la suscripción.

- También se reporta venta en foros clandestinos y Telegram.

Variantes / evolución:

- La línea V6.x (por ejemplo 6.0 / 6.4 / 6.5) aparece en reportes de 2025 como un “regreso” con más plugins y correcciones/recodificación respecto a builds anteriores.

- Investigadores han destacado mejoras como nuevos plugins, cambios en persistencia y técnicas de evasión en V6.

Precio (según anuncios/reportes públicos):

- Se han visto referencias a un esquema tipo “lifetime” alrededor de US$500 para V6 en anuncios/reportes de 2025 (esto puede variar por vendedor/mercado y no es un “precio oficial” verificable universalmente).

- Además, se advierte que circulan “cracks” o builds filtrados, lo que reduce barreras y hace que muchos operadores no paguen el servicio.

Para adquirir el Troyano junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle