1) ¿Qué es Sorillus RAT?

Sorillus es un troyano de acceso remoto (RAT) multiplataforma escrito en Java, diseñado para dar control remoto al atacante y robar información del equipo víctima. Apareció alrededor de 2019 y ganó mucha visibilidad por campañas de phishing y por la proliferación de versiones ofuscadas y crackeadas circulando en la comunidad criminal.

Además, ha sido descrito como un malware-as-a-service (MaaS): se comercializó con acceso “lifetime” y pagos en criptomonedas, y su infraestructura/promoción ha tenido interrupciones y cierres asociados a acciones contra plataformas de comercio usadas por actores criminales.

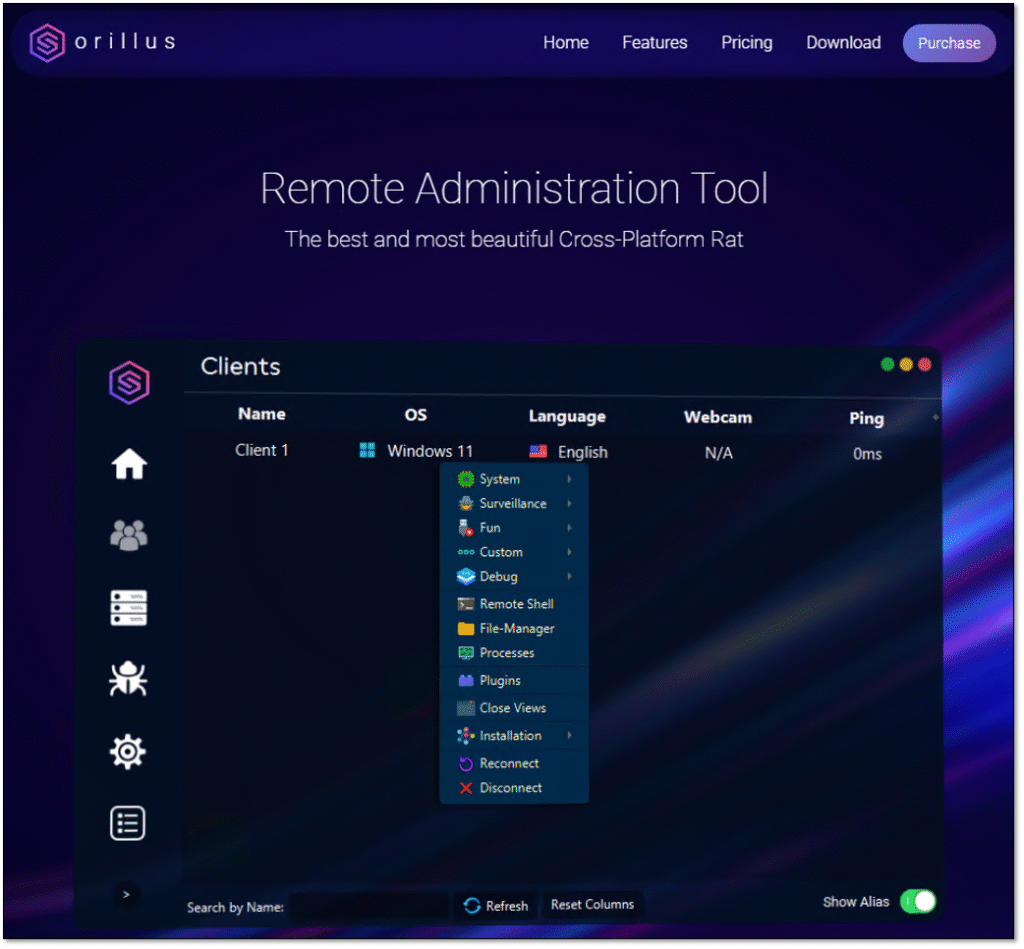

2) Características y funciones principales

De acuerdo con análisis técnicos recientes, Sorillus puede:

- Ejecutar comandos de forma remota.

- Gestionar archivos (acceder/modificar el sistema de archivos, crear ZIP para exfiltración, subir/descargar archivos por HTTP).

- Gestionar procesos (listar, finalizar, etc.).

- Recolectar información del sistema (procesos, tamaño de pantalla, hardware, OS; aplica a Windows/macOS/Linux).

- Captura y espionaje:

- Screenshots y grabación de pantalla

- Keylogging

- Lectura de portapapeles

- Micrófono (grabación de audio)

- Webcam (fotos y video)

- Acciones de impacto/limpieza: reiniciar/apagar y desinstalarse (uninstall).

También se documenta que recolecta metadatos del host como HardwareID, usuario, país/idioma, detalles del sistema, versión del cliente, etc.

3) Sorillus RAT es un malware multiplataforma, debido a que está desarrollado en Java. Los sistemas operativos que puede atacar son:

🖥️ Sistemas operativos afectados

- Windows ✅ (principal objetivo en campañas reales)

- Linux ✅

- macOS ✅

📌 ¿Por qué puede atacar varios sistemas?

Porque Sorillus:

- Está escrito en Java

- Se distribuye como archivo .JAR

- Funciona en cualquier sistema que tenga Java Runtime Environment (JRE) instalado

📱 ¿Ataca Android?

- No de forma nativa como un troyano móvil tradicional

- Algunas versiones recientes mencionan compatibilidad limitada o experimental, pero no es su objetivo principal

- Para Android existen familias dedicadas (Ermac, Hook, Hydra, Alien, etc.)

🎯 Resumen rápido

| Sistema Operativo | ¿Afectado? | Nivel de riesgo |

|---|---|---|

| Windows | ✅ Sí | 🔴 Alto |

| Linux | ✅ Sí | 🟠 Medio |

| macOS | ✅ Sí | 🟠 Medio |

| Android | ⚠️ Limitado / no nativo | 🟡 Bajo |

4) Usos maliciosos y capacidades (para qué lo usan)

En manos criminales, Sorillus se usa típicamente para:

- Acceso remoto persistente a endpoints (control del sistema y ejecución remota).

- Robo de información (por ejemplo, datos capturados del sistema, clipboard, teclado, archivos).

- Espionaje (capturas de pantalla, cámara, micrófono) para vigilancia y recolección de credenciales/datos sensibles.

- Apoyo a fraude/extorsión: con material de cámara/micrófono, acceso a documentos y control del equipo. (Esto es una inferencia directa a partir de sus capacidades de vigilancia y robo documentadas).

Se ha observado en campañas financieramente motivadas (principalmente vía phishing).

5) Actores que lo utilizan

No hay un único “grupo APT” universalmente atribuido; lo más consistente en fuentes públicas es:

- Desarrollador/vendedor: se atribuye su creación a un usuario conocido como “Tapt” (referido en reportes) y su comercialización fue promovida en foros.

- Afiliados/ciberdelincuentes: al ser MaaS, distintos actores pueden comprar/usar el RAT en campañas de phishing.

- En una campaña activa contra organizaciones europeas (2025), Orange Cyberdefense evaluó que probablemente proviene de actores lusófonos (portugués de Brasil), basándose en evidencias lingüísticas y artefactos observados.

6) Distribución y despliegue

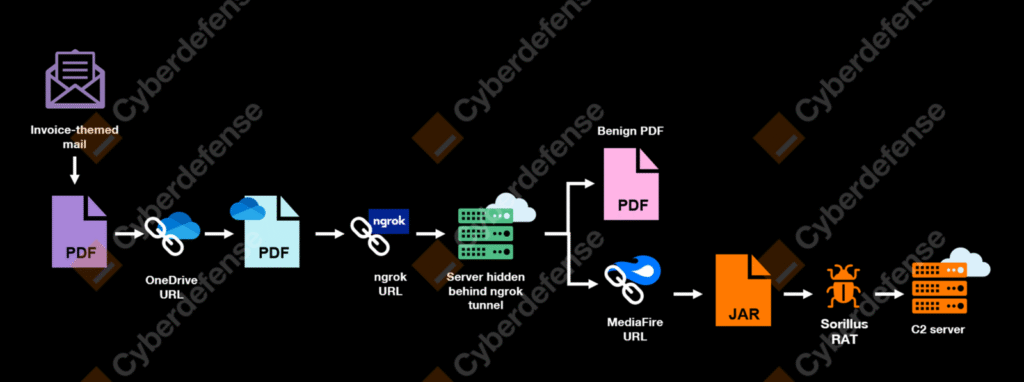

Los patrones de entrega más reportados se basan en phishing y “living off trusted services”:

Cadena típica (ejemplo real observado)

- Email de phishing con temática de facturas/pagos (invoice-themed).

- Adjunta un PDF que redirige a un enlace (por ejemplo, OneDrive) y desde ahí a infraestructura del atacante tipo TDS (traffic distribution system) que filtra por idioma/navegador y decide si entrega el payload.

- Finalmente se descarga/ejecuta un JAR (Java) con Sorillus.

Infraestructura y técnicas de evasión

- Uso de servicios legítimos (ej. OneDrive) y túneles (p.ej., ngrok, LocaltoNet, etc.) para ocultar el origen y evadir bloqueos/reputación.

- Abuso de Google Firebase Hosting para alojar páginas de phishing y componentes (incluyendo técnica de HTML smuggling), dificultando la detección por reputación/SSL dado que la infraestructura “parece” de un proveedor legítimo.

7) Precio, modelo de negocio y variantes

Modelo de negocio

- Comercializado como Malware-as-a-Service (MaaS) con pagos aceptados en criptomonedas.

Precio

- Reportes técnicos sitúan el precio en 59,99 € por “lifetime access”, con descuento reportado en algunos momentos (p. ej., 19,99 €).

Variantes / evolución

- Se han descrito versiones y evolución por años; en reportes de 2025 se menciona que versiones recientes (2024) introdujeron incluso mención de compatibilidad/alcance hacia Android (según changelogs/observaciones del investigador).

- Existen múltiples versiones crackeadas circulando en Telegram y repositorios, lo que aumenta su disponibilidad para actores menos sofisticados.

- También se documenta el nombre SambaSpy asociado a la misma familia/muestras relacionadas en campañas.

Para adquirir el Troyano junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle