1) ¿Qué es?

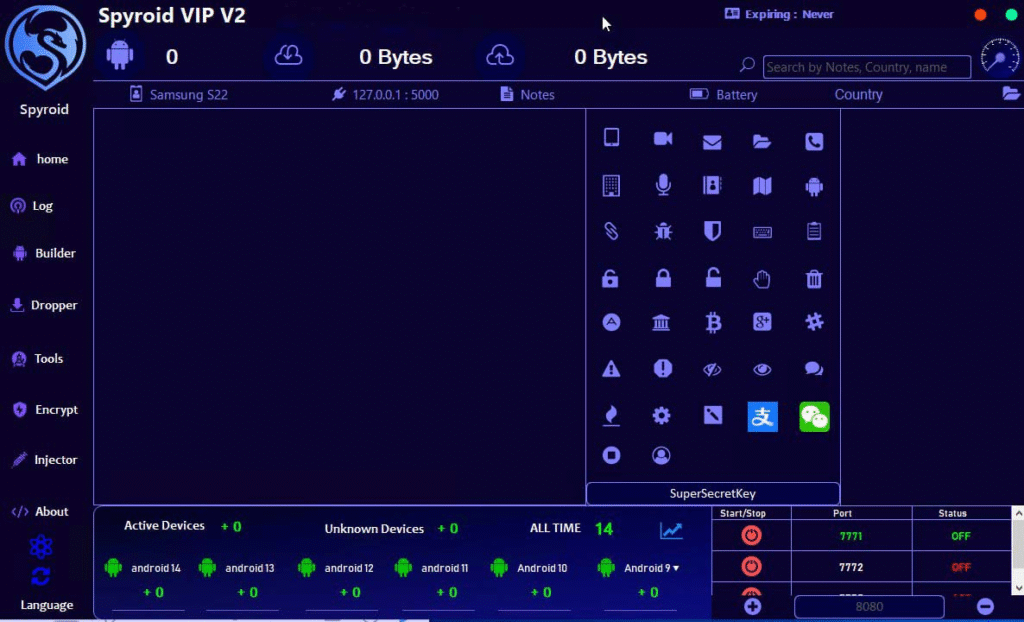

G-700 RAT es un troyano de acceso remoto (RAT) para Android, ampliamente descrito como una evolución/variante derivada de CraxsRAT, orientado al control remoto del dispositivo, espionaje y robo de información, especialmente con foco en credenciales, OTP/SMS y apps financieras/cripto.

2) Características y funciones principales (alto nivel)

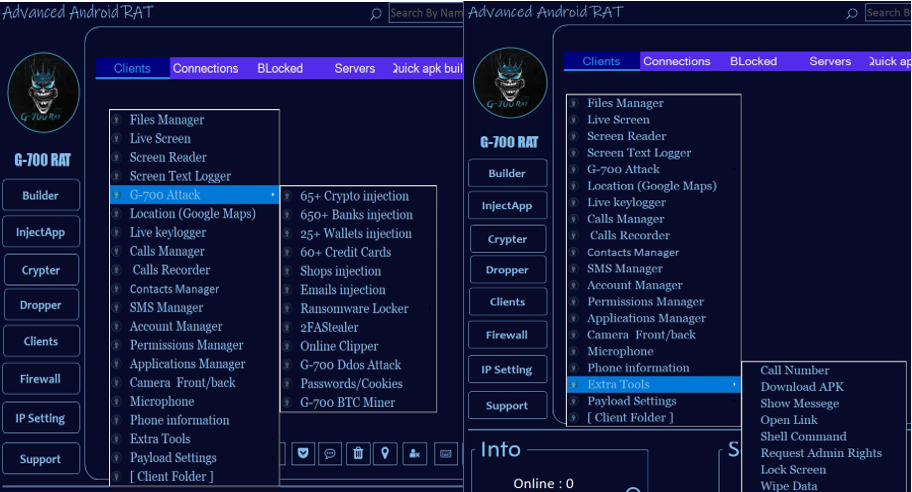

De acuerdo con reportes de seguridad y descripciones técnicas, G700 suele incluir capacidades como:

- Abuso de permisos en Android, en particular Accessibility Services, para automatizar acciones (leer pantalla, simular toques/teclado) y facilitar el robo de datos.

- Captura/ocultamiento de SMS para interceptar códigos OTP, lo que aumenta el riesgo de fraude en cuentas.

- Robo de información (datos sensibles del dispositivo y de aplicaciones), con énfasis reportado en apps de criptomonedas.

- Funciones de “spyware/RAT” típicas: control remoto, vigilancia y posibilidad de desplegar cargas adicionales (dependiendo de la campaña).

3) Usos maliciosos y capacidades (impacto)

En escenarios reales, G-700 se utiliza principalmente para:

- Fraude por toma de cuentas (ATO): robo de credenciales + interceptación de OTP para saltarse MFA basado en SMS.

- Robo financiero/cripto: acceso a billeteras y apps financieras, y exfiltración de datos que permitan vaciar fondos.

- Espionaje y control del dispositivo: vigilancia y manipulación de acciones del usuario a través de permisos abusados.

4) ¿Actores que lo utilizan?

La evidencia pública suele encuadrarlo como malware “commodity” (no exclusivo de un APT), típico de ciberdelincuencia con motivación financiera:

- Se asocia a ecosistemas de RATs Android comercializados (familia CraxsRAT/G700), usados por distintos grupos/individuos.

- Algunos análisis previos del ecosistema CraxsRAT han señalado origen/desarrollo atribuido a un actor ubicado en Siria (esto aplica al linaje CraxsRAT, del cual G700 se describe como variante/“next gen”).

Nota: la atribución por “grupos” concretos cambia por campaña; en fuentes abiertas, lo más común es verlo como herramienta vendida y reutilizada por múltiples criminales, no como un actor único.

5) Distribución y despliegue (cómo llega a víctimas)

Los reportes suelen describir estas vías, a nivel general:

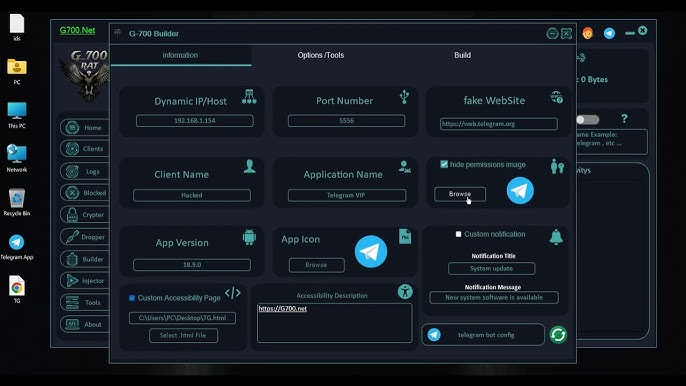

- Distribución como APK maliciosa (ingeniería social, “apps” falsas, señuelos), incluyendo phishing y “droppers”.

- Abuso de plataformas de mensajería: se ha mencionado la incorporación/alusión a explotación relacionada con Telegram (p.ej., “EvilVideo” CVE-2024-7014) para disfrazar APKs como contenido benigno en ciertos contextos.

- Tras la instalación, solicita permisos (notablemente Accesibilidad) para mantener control y ejecutar acciones.

6) Precio, modelo de negocio y variantes

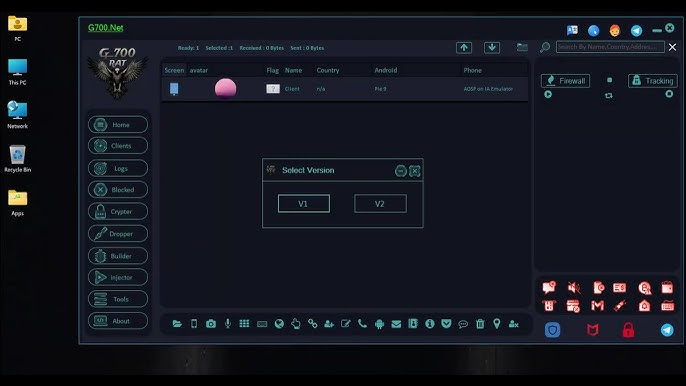

En fuentes abiertas, G700 aparece como RAT comercializado (modelo “tool-as-a-service” en el ecosistema criminal), con:

- Versionado frecuente (v4/v5/v6.x, etc.) mencionado en múltiples espacios públicos/semipúblicos.

- Venta en mercados no confiables (sitios y tiendas “underground”) con precios variables, descuentos y supuestas “activaciones/lifetime”. Esto no es una fuente oficial ni confiable, pero refleja el modelo de reventa típico del cibercrimen.

- Relación fuerte con el linaje CraxsRAT → G700 (presentado como “next generation/variant”), lo que explica la coexistencia de nombres y “variantes” en descripciones de threat intel.

Para adquirir el RAT junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle