1️⃣ ¿Qué es CraxsRAT?

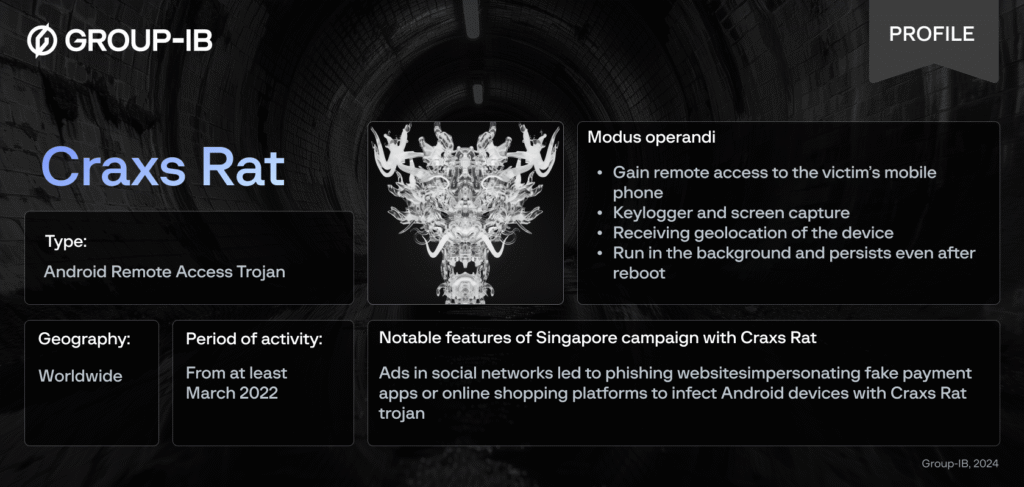

CraxsRAT es un malware de acceso remoto (RAT) para Android, ampliamente difundido en foros clandestinos desde 2022. Está diseñado para otorgar control total del dispositivo infectado, con un enfoque marcado en espionaje, fraude, extorsión y robo de información.

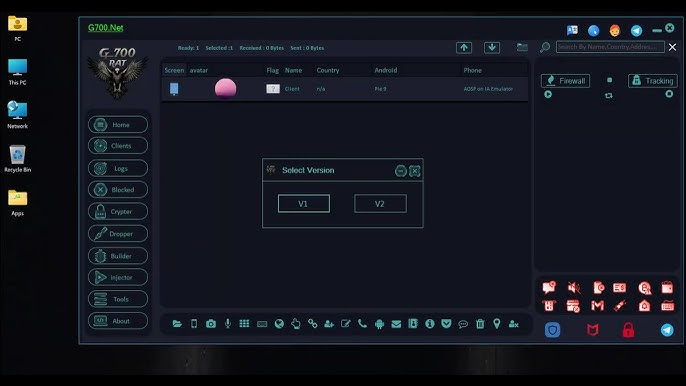

Se distribuye bajo el modelo Malware-as-a-Service (MaaS), lo que permite a actores con poca experiencia técnica operar campañas completas desde un panel gráfico.

2️⃣ Características y funciones principales

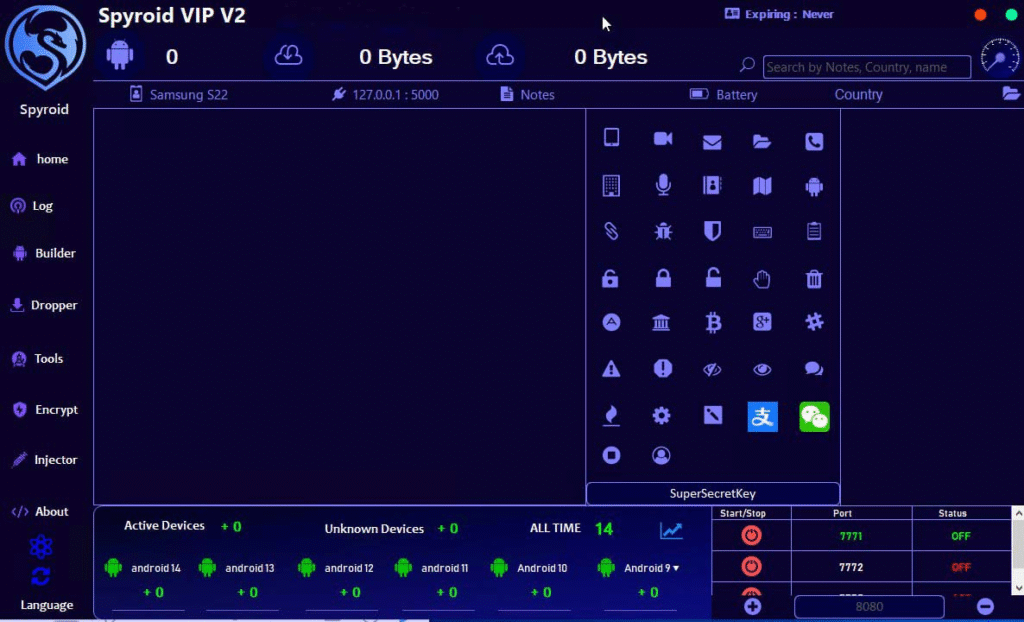

CraxsRAT destaca por su alto nivel de automatización y un panel de control centralizado. Entre sus funciones más relevantes se encuentran:

- 📱 Control remoto completo del dispositivo

- 🎤 Grabación de audio ambiente y llamadas

- 📸 Acceso a cámara (frontal y trasera)

- 📍 Geolocalización GPS en tiempo real

- 🧾 Lectura de SMS, contactos y registros de llamadas

- 📂 Acceso a archivos internos y externos

- ⌨️ Keylogging (en versiones avanzadas)

- 🔔 Abuso del Servicio de Accesibilidad

- 🔄 Persistencia tras reinicio

- 🛑 Bloqueo del dispositivo y manipulación de pantalla

- 🔒 Ocultación del ícono y del nombre del proceso

3️⃣ Usos maliciosos y capacidades

CraxsRAT es utilizado principalmente para:

- 💳 Fraude bancario y robo financiero

- 🕵️ Espionaje personal y corporativo

- 📨 Interceptación de códigos OTP y SMS

- 🎭 Suplantación de identidad

- 🔐 Secuestro de cuentas (WhatsApp, Telegram, Gmail, redes sociales)

- 📡 Vigilancia prolongada sin detección

- ⚠️ Extorsión y chantaje digital

Su capacidad de bypass de Google Play Protect y el uso de ingeniería social avanzada lo convierten en una amenaza persistente.

4️⃣ Actores que lo utilizan

CraxsRAT es comúnmente empleado por:

- 🧑💻 Cibercriminales de bajo y mediano nivel

- 🌍 Actores en regiones como Latinoamérica, Medio Oriente, India y Europa del Este

- 🕸️ Usuarios de foros underground y canales de Telegram

- 💼 Estafadores dedicados al fraude móvil

- 🔗 Grupos pequeños sin infraestructura propia (gracias al MaaS)

No suele asociarse a APT estatales, pero sí a campañas criminales organizadas.

5️⃣ Distribución y despliegue

Los métodos de infección más comunes incluyen:

- 📦 APKs troyanizados (apps falsas de banca, VPN, premios, verificación)

- 📨 Enlaces maliciosos enviados por:

- SMS

- WhatsApp / Telegram

- Facebook / Instagram

- 🌐 Páginas web falsas (phishing)

- 🔐 Ingeniería social solicitando permisos de accesibilidad

- 📥 Instalación manual (sideloading)

Una vez instalado, CraxsRAT se conecta a un servidor C2 definido por el atacante.

6️⃣ Precio, modelo de negocio y variantes

💰 Modelo de negocio

CraxsRAT opera bajo el esquema Malware-as-a-Service (MaaS):

| Plan | Precio aproximado |

|---|---|

| Básico | USD $50 – $70 |

| Pro / Premium | USD $100 – $200 |

| Lifetime / Crackeado | Distribuido ilegalmente |

Incluye:

- Panel web

- Builder de APK

- Soporte por Telegram

- Actualizaciones (en versiones oficiales)

🧬 Variantes y forks

- CraxsRAT Lite

- CraxsRAT Pro

- CraxsRAT V6 / V7

- Forks personalizados con:

- Mejor evasión

- Cifrado del C2

- Payloads adicionales

🎯 Conclusión

CraxsRAT es uno de los RATs para Android más peligrosos y accesibles del ecosistema criminal actual. Su facilidad de uso, bajo costo y potentes capacidades lo convierten en una herramienta ideal para campañas de fraude móvil y espionaje.

Para adquirir el malware de acceso remoto CraxsRAT junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle