1. ¿Qué es Cobalt Strike?

Cobalt Strike es una plataforma comercial de red teaming y post-explotación diseñada originalmente para pruebas de penetración y simulación de adversarios (APT) en entornos corporativos. Fue creada por Raphael Mudge y actualmente es mantenida por Fortra (antes HelpSystems).

Aunque nació como una herramienta legítima y profesional, su uso ilícito se ha extendido ampliamente debido a la filtración de versiones pirateadas, convirtiéndola en una de las herramientas más abusadas por actores maliciosos en campañas reales.

2. Características y funciones principales

Cobalt Strike se basa en un framework modular cuyo componente central es Beacon, un agente que se implanta en el sistema objetivo.

Principales características:

- 🔹 Beacon (payload principal)

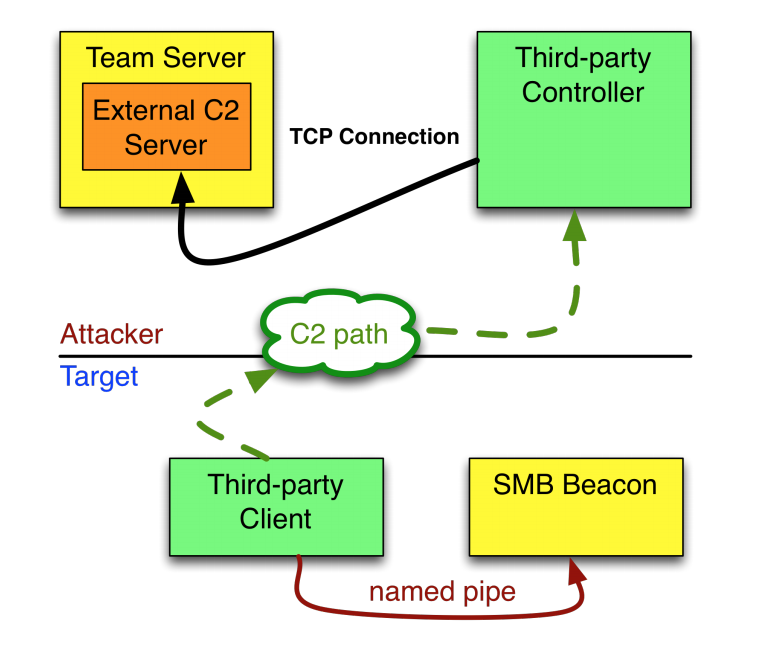

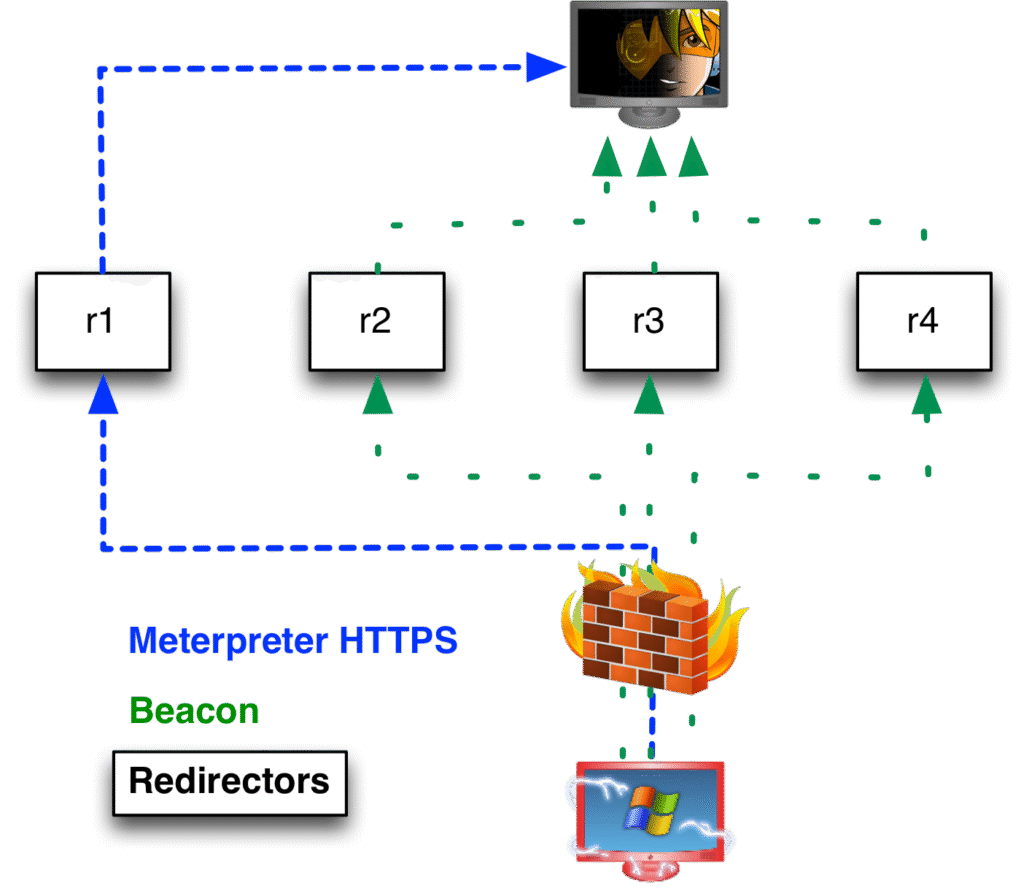

- Comunicación C2 por HTTP/HTTPS, DNS, SMB

- Ejecución en memoria (fileless)

- Persistencia configurable

- 🔹 Command & Control (C2)

- Infraestructura altamente personalizable

- Uso de perfiles Malleable C2

- 🔹 Post-explotación

- Keylogging

- Screenshots

- Credential dumping

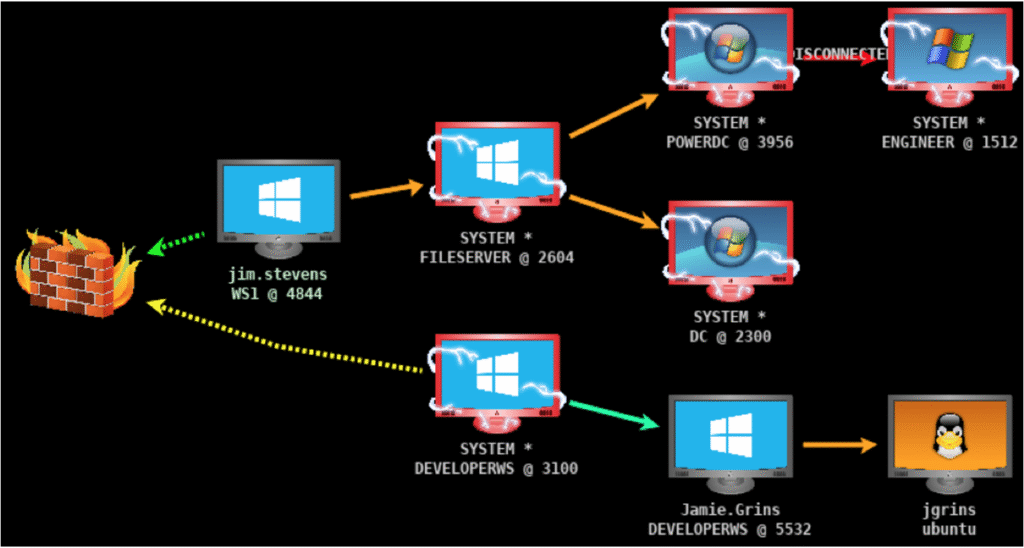

- Pivoting lateral

- 🔹 Evasión avanzada

- Bypass de AV/EDR

- Ofuscación de tráfico

- Inyección de procesos

- 🔹 Integración

- Metasploit

- PowerShell

- Cobalt Strike Scripts (Aggressor Script)

- 🔹 Soporte multiplataforma

- Principalmente Windows

- Linux y macOS (limitado)

3. Usos maliciosos y capacidades

Aunque es una herramienta legítima, su abuso la ha convertido en un estándar del malware moderno.

Capacidades maliciosas más comunes:

- 🛑 Control remoto completo del sistema

- 🛑 Movimiento lateral en redes corporativas

- 🛑 Exfiltración de información

- 🛑 Escalada de privilegios

- 🛑 Uso como loader de ransomware

- 🛑 Persistencia encubierta a largo plazo

- 🛑 Ejecución de ataques fileless

👉 Es frecuente ver Cobalt Strike como etapa intermedia, antes de desplegar:

- Ransomware

- Espionaje corporativo

- Robo de credenciales masivo

4. Actores que lo utilizan

Uso legítimo:

- ✔️ Red Teams profesionales

- ✔️ Consultoras de ciberseguridad

- ✔️ Ejercicios de simulación APT (Purple Team)

Uso malicioso documentado:

- 🧨 Grupos de ransomware:

- Conti

- Ryuk

- LockBit

- Black Basta

- 🧨 APTs estatales y semi-estatales

- 🧨 Cibercriminales organizados

- 🧨 Initial Access Brokers (IAB)

Cobalt Strike es uno de los frameworks más detectados en incidentes empresariales reales.

5. Distribución y despliegue

Distribución legítima:

- Licencias oficiales a empresas

- Entornos controlados de pruebas

- Laboratorios académicos

Distribución maliciosa:

- Versiones crackeadas en foros clandestinos

- Integración con:

- Phishing

- Malware loaders

- Documentos maliciosos (Office, PDF)

- Exploits de servicios expuestos

- Uso de:

- VPS

- Infraestructura cloud comprometida

- Domain fronting

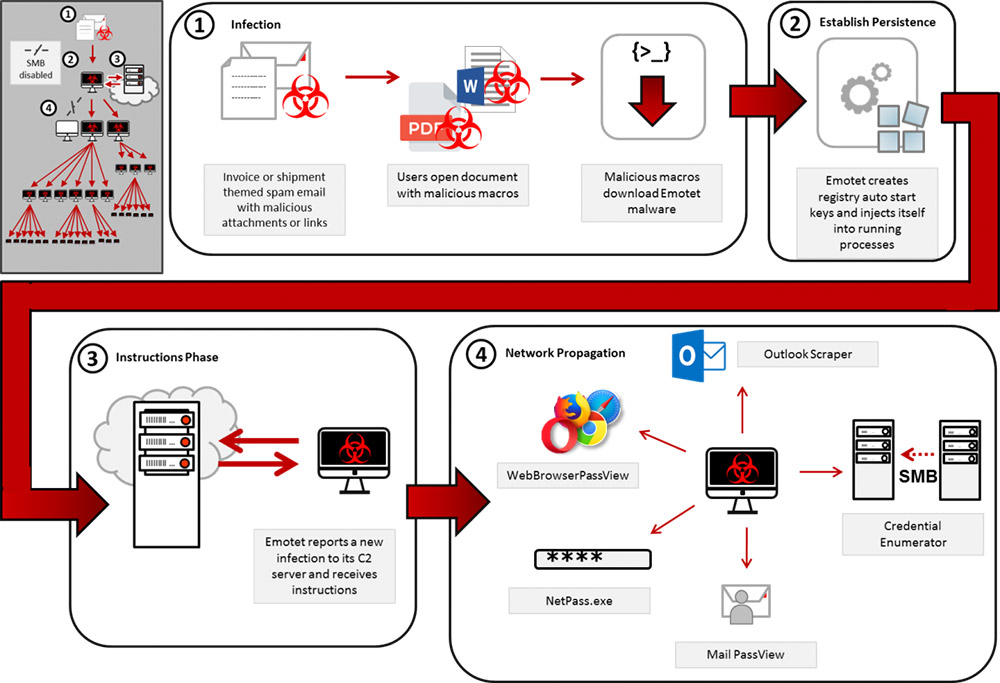

Despliegue típico malicioso:

- Acceso inicial (phishing/exploit)

- Ejecución del Beacon

- Establecimiento de C2

- Movimiento lateral

- Payload final (ransomware/espionaje)

6. Precio, modelo de negocio y variantes

Modelo de negocio oficial:

- 💰 Licencia comercial

- 💼 Enfocado en empresas y pentesters profesionales

- 📄 Incluye soporte y actualizaciones

Precio aproximado (oficial):

- Desde ~USD $3,500 – $5,000 por año

- Dependiendo de:

- Número de usuarios

- Funcionalidades

- Soporte

Variantes y derivados:

- 🔸 Versiones crackeadas ampliamente difundidas

- 🔸 Beacon modificado (custom loaders)

- 🔸 Integraciones con loaders como:

- BazarLoader

- QakBot

- IcedID

- 🔸 Alternativas inspiradas:

- Sliver

- Brute Ratel (competidor directo)

🎯 Conclusión

Cobalt Strike es uno de los frameworks más potentes y peligrosos del ecosistema actual, no por su diseño original, sino por su uso abusivo en ciberataques reales. Entender su funcionamiento es clave para analistas SOC, Blue Team, DFIR y Red Team, ya que su detección temprana puede marcar la diferencia entre un incidente contenido y un compromiso total de la red.

Para adquirir la herramienta junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle