🔥 INFORME COMPLETO – Malware HOOK (Android)

1. ¿Qué es HOOK?

Hook es un malware bancario para Android, perteneciente a la familia Android Banking Trojans, creado por los desarrolladores del conocido malware Ermac.

Fue detectado inicialmente en enero de 2023 y circula actualmente en mercados clandestinos como un Malware-as-a-Service (MaaS).

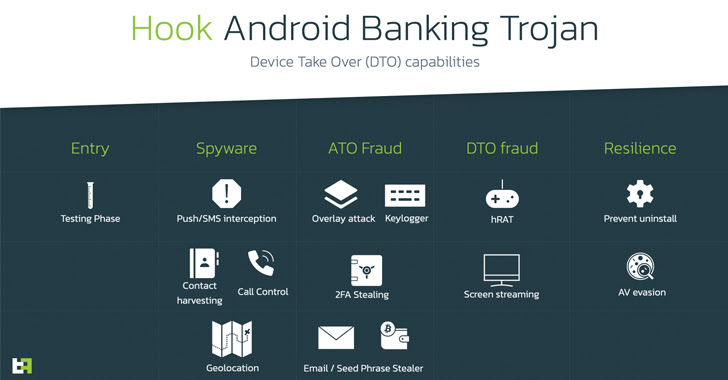

Es considerado uno de los troyanos más avanzados porque integra:

- Control remoto completo del dispositivo (RAT)

- Funciones bancarias automatizadas

- Keylogging y capturas de pantalla

- Capacidad de ejecutar gestos y acciones en vivo

- Integración con ATS (Automated Transfer Systems)

→ Automatiza robo de dinero sin intervención del usuario

2. Características y funciones principales

Hook es altamente modular. Entre sus capacidades más destacadas:

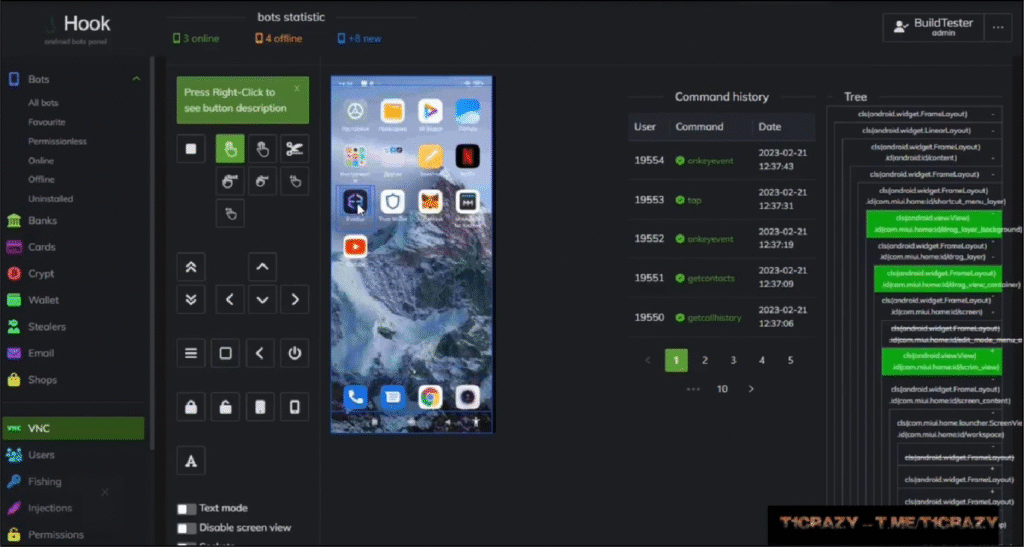

2.1. Control Remoto Completo (RAT)

Puede tomar control del dispositivo utilizando WebRTC, permitiendo:

- Ver la pantalla en tiempo real

- Control táctil remoto

- Realizar gestos (scroll, tap, swipe)

- Ejecutar comandos personalizados

Esto lo diferencia de otros troyanos bancarios tradicionales.

2.2. Keylogging y Captura de Información

Incluye:

- Keylogger persistente

- Lectura de accesibilidad

- Monitoreo de formularios

- Interceptación de SMS y notificaciones

- Detección de aplicaciones en primer plano

2.3. Funciones Bancarias (ATS)

Capacidad de automatizar acciones dentro de apps bancarias:

- Rellenar formularios

- Transferir dinero

- Cambiar contraseñas

- Burlar MFA

- Ocultar la actividad mediante overlays

2.4. Superposición (Overlay Attacks)

Hook despliega pantallas falsas sobre:

- Apps bancarias

- Criptobilleteras

- Redes sociales

- Plataformas de trading

El usuario ingresa datos reales → Hook los captura.

2.5. Funciones de Spyware

- Robo de contactos

- SMS

- Registros de llamadas

- Datos del dispositivo

- Geolocalización

- Listado de apps y contraseñas autofill

2.6. Otras capacidades importantes

- Bypass de 2FA a través de accesibilidad o interceptación

- Bloqueo de pantalla para evitar detección

- Descarga e instalación de apps adicionales

- Comunicación en tiempo real con C2 (Command & Control)

3. Usos maliciosos y capacidades

Hook se utiliza principalmente para:

3.1. Robo de cuentas bancarias

A través de:

- Overlays

- Keylogging

- Control remoto

- ATS

Especialmente efectivo contra apps de:

- Bancos latinoamericanos, europeos y asiáticos

- Exchanges de criptomonedas

- Plataformas de comercio electrónico

3.2. Robo de criptomonedas

Capacidades específicas para atacar:

- Binance

- Coinbase

- Blockchain.com

- Crypto.com

Hook puede modificar direcciones de wallet en tiempo real o automatizar retiros.

3.3. Fraudes de pago móvil

Ejemplos:

- Nequi

- Davivienda

- Bancolombia

- MercadoPago

- Nubank

3.4. Suplantación de identidad

Al capturar:

- Documentos

- SMS de recuperación

- Datos personales

- Códigos de autenticación

- Historias de navegación

3.5. Espionaje

Debido a su módulo RAT, puede usarse como spyware avanzado.

4. Actores que lo utilizan

Hook es comercializado en foros clandestinos, por lo que se ha identificado:

4.1. Actores principales

- Grupos latinoamericanos dedicados a fraude financiero

- Carteles de ciberdelincuencia de Brasil y México

- Bandas europeas especializadas en fraude bancario

- Equipos de “fraude como servicio” de Europa del Este

4.2. Desarrolladores

Los creadores del malware bancario Ermac, vinculado al actor DukeEugene.

4.3. Perfil del comprador

- Criminales sin conocimiento técnico profundo

- Grupos dedicados a robo bancario a gran escala

- “Money mules” y operadores ATS

- Servicios de fraude organizados

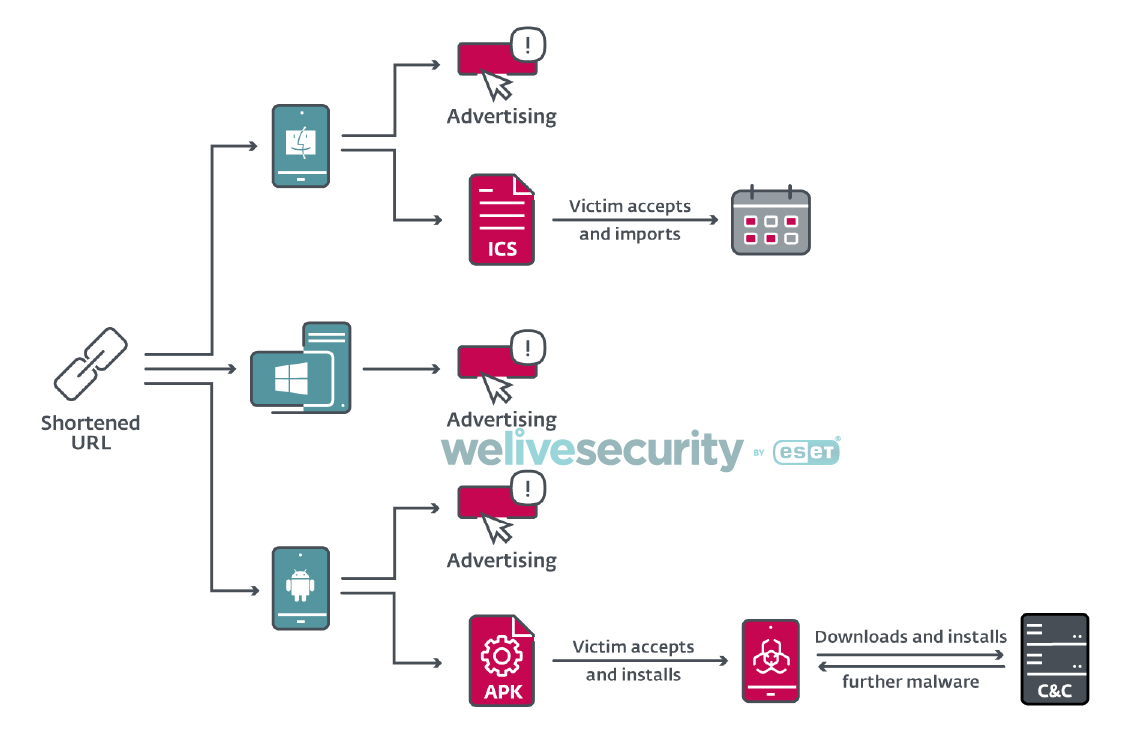

5. Distribución y despliegue

Hook se difunde principalmente mediante:

5.1. Canales de infección

Los más comunes:

Smishing (SMS malicioso)

“Actualiza tu app bancaria”, “Tu paquete está retenido”, etc.

WhatsApp / Telegram

APKs enviados de forma directa:

“Descarga esta versión premium”, “Cupón de descuentos”, apps falsas.

Sitios web falsos

- Tiendas falsas de aplicaciones

- Falsos servicios de mensajería

- Webs de bancos clonadas

Google Play (técnicas de evasión)

Algunas versiones lograron infiltrarse usando funciones benignas ocultas.

Ingeniería social

Gancho frecuente:

- “Tracking de paquetes”

- “Actualización obligatoria de seguridad”

- “Documento importante para firma”

5.2. Post-infección (Despliegue)

Una vez instalado:

1️⃣ Se registra en el servidor C2

2️⃣ Obtiene permisos de accesibilidad

3️⃣ Desactiva Play Protect (no siempre)

4️⃣ Descarga módulos adicionales

5️⃣ Control total y en vivo del dispositivo

6. Precio, modelo de negocio y variantes

Hook es vendido como un servicio mensual, muy similar a Ermac.

6.1. Precio

Según filtraciones y foros:

- 490 – 600 USD / mes → Plan estándar

- 1.000 – 1.500 USD / mes → Plan premium con ATS

- Pago por créditos para funciones adicionales

6.2. Modelo de negocio

Estilo Malware-as-a-Service (MaaS):

- Panel web de control (C2)

- Manuales para operadores

- Equipo de soporte

- Actualizaciones frecuentes

- Módulos adicionales (ATS, RAT, antibot, etc.)

6.3. Variantes conocidas

- Hook v1.0 → centrado en overlays

- Hook v2.0 → integra ATS

- Hook RAT → con control remoto

- Hook Lite → versión más económica

- Forks privados usados por grupos específicos

📌 Conclusión general

Hook representa la evolución moderna del malware bancario para Android, combinando:

- Troyano bancario

- Spyware

- RAT avanzado

- Automación de fraude financiero (ATS)

Su capacidad de control remoto en tiempo real, junto con la automatización de acciones dentro de aplicaciones bancarias, lo convierte en una de las amenazas más peligrosas para instituciones financieras y usuarios en 2024–2025.

Para adquirir el Troyano junto con su documentación técnica y el manual de despliegue completo, contácteme a través de los canales autorizados.

🌐 Sitio Web Oficial: http://maninthemiddle-mx.com/

📣 Canal de Telegram: https://t.me/Man_In_The_Middl3

📩 Contacto de Telegram / Administrador: @M4lc0lm_X

✖️ Cuenta X (Twitter): https://x.com/man1nth3middle